Wytrenuj sobie mózg zwycięzcy

8 kwietnia 2010, 07:16Co wspólnego może mieć Whoopi Goldberg z neurobiologią? Ależ bardzo wiele, tak twierdzą Jeff Brown i Mark Fenske, autorzy pracy „Mózg zwycięzcy". Wykorzystując psychologię i rezonans magnetyczny mózgu postanowili oni zbadać, jak działa umysł osoby sukcesu. Oraz jak go takiego działania nauczyć.

Konfiguracja - klucz do bezpieczeństwa

31 marca 2010, 10:52Firma Beyond Trust przeprowadziła analizę dziur załatanych przez Microsoft w 2009 roku oraz dziur znalezionych dotychczas w Windows 7 i stwierdziła na tej podstawie, że zdecydowanej większości zagrożeń można uniknąć, jeśli tylko odpowiednio skonfiguruje się prawa dostępu do komputera.

Poważny błąd w OpenSSL

5 marca 2010, 19:14Eksperci odkryli niezwykle groźną dziurę w OpenSSL - najpopularniejszym pakiecie kryptograficznym. Problem jest o tyle poważny, że opensource'owy pakiet jest wykorzystywany przez olbrzymią liczbę oprogramowania i wiele systemów operacyjnych. Otwarta implementacja SSL jest używana do tworzenia kluczy kryptograficznych, zarządzania certyfikatami, obliczania funkcji skrótu czy szyfrowania danych.

Bakterie toksyczne dla czyszczących larw

5 lutego 2010, 13:00Bakterie obecne w trudno gojących i przewlekłych ranach są toksyczne dla larw, które mają je oczyszczać. Mikrobiolodzy z Danii mają nadzieję, że dzięki temu odkryciu uda się opracować skuteczniejsze metody terapii oraz nowe antybiotyki.

Nie chcą neutralności internetu

2 listopada 2009, 11:55Pomysłom regulowania internetu sprzeciwia się coraz większa liczba prawodawców. Marsha Blackburn, deputowana do Izby Reprezentantów, zaproponowała właśnie ustawę Real Stimulus Act of 2009, która zabrania FCC niepotrzebnego nakładania uregulowań na internet.

Jak ukraść klucz

22 października 2009, 11:52Eksperci odkryli, w jaki sposób można ukraść klucze kryptograficzne używane do zabezpieczania transmisji bezprzewodowej w urządzeniach przenośnych. Kradzieży można dokonać mierząc ilość zużywanej energii lub emisję częstotliwości fal radiowych.

(Nie)gotowi na wszystko

16 października 2009, 08:48Często powtarza się, że zagorzali miłośnicy gier akcji biernie przyjmują przebieg wydarzeń na ekranie. Psycholodzy z Uniwersytetu Stanowego Iowa zauważają jednak, że gry wideo inaczej oddziałują na dwa rodzaje uwagi kognitywnej (dowolnej) - proaktywną i reaktywną - upośledzając wyłącznie tę pierwszą (Psychophysiology).

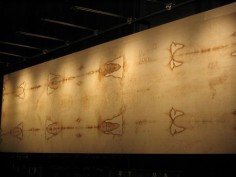

Odtworzyli Całun Turyński

6 października 2009, 10:52Włoscy specjaliści skupieni w organizacji zajmującej się weryfikacją zjawisk paranormalnych, ogłosili, że udało im się odtworzyć sposób, w jaki mógł powstać Całun Turyński. Ma być to mocny dowód na to, iż został on w całości wykonany przez ludzi.

Optymalnie dla paznokci

26 sierpnia 2009, 08:41Podtrzymywanie normalnej wilgotności otoczenia stanowi klucz do zdrowego i atrakcyjnego wyglądu paznokci – przekonują badacze z Uniwersytetu w Manchesterze.

Złamali Windows 7

31 lipca 2009, 10:37Cyberprzestępcy złamali zabezpieczenia systemu Windows 7 Ultimate RTM i zdobyli klucz, który umożliwia aktywowanie każdej kopii tego OS-u. Dokonali tego dzięki obrazowi ISO, który wyciekł z Lenovo oraz technice znanej jeszcze z Windows Visty.